[[TOC]]

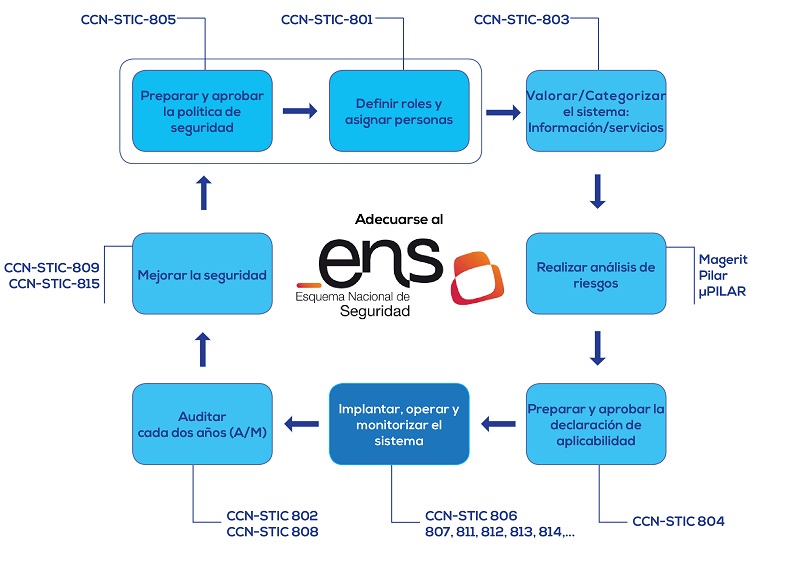

El Real Decreto 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguridad en el ámbito de la Administración Electrónica da cumplimiento a lo previsto en el artículo 42 de la Ley 11/2007, de 22 de junio, de acceso electrónico de los ciudadanos a los Servicios Públicos. Su objeto es establecer la política de seguridad en la utilización de medios electrónicos y está constituido por principios básicos y requisitos mínimos que permitan una protección adecuada de la información. Por tanto, la finalidad del Esquema Nacional de Seguridad es la creación de las condiciones necesarias de confianza en el uso de los medios electrónicos, a través de medidas para garantizar la seguridad de los sistemas, los datos, las comunicaciones y los servicios electrónicos, que permita a los ciudadanos y a las Administraciones públicas, el ejercicio de derechos y el cumplimiento de deberes a través de estos medios.

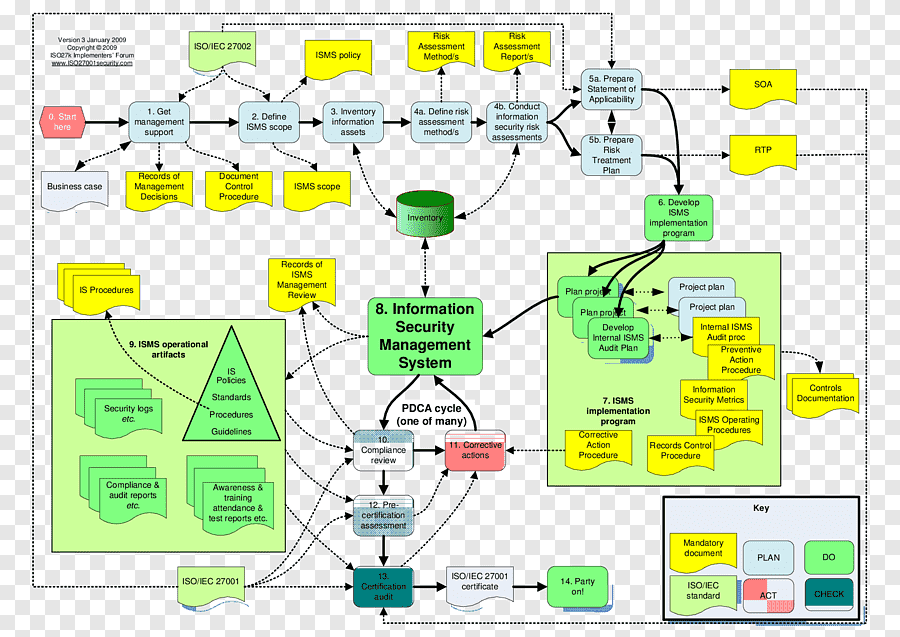

La adecuación ordenada al Esquema Nacional de Seguridad requiere el tratamiento de diversas cuestiones:

- Preparar y aprobar la política de seguridad, incluyendo la definición de roles y la asignación de responsabilidades. (Véase CCN-STIC 805 Política de seguridad de la información)

- Categorizar los sistemas atendiendo a la valoración de la información manejada y de los servicios prestados.(Véase CCN-STIC 803 - Valoración de sistemas en el Esquema Nacional de Seguridad)

- Realizar el análisis de riesgos, incluyendo la valoración de las medidas de seguridad existentes. (Véase Magerit versión 3 y programas de apoyo –Pilar- )

- Preparar y aprobar la Declaración de aplicabilidad de las medidas del Anexo II del ENS. (Véase CCN-STIC 804 Medidas e implantación del Esquema Nacional de Seguridad)

- Elaborar un plan de adecuación para la mejora de la seguridad, sobre la base de las insuficiencias detectadas, incluyendo plazos estimados de ejecución. (Véase CCN-STIC 806 Plan de adecuación del Esquema Nacional de Seguridad) Implantar operar y monitorizar las medidas de seguridad a través de la gestión continuada de la seguridad correspondiente. (Véase serie CCN-STIC)

- Auditar la seguridad (Véase CCN-STIC 802 Auditoría del Esquema Nacional de Seguridad y CCN-STIC 808 Verificación del cumplimiento de las medidas en el Esquema Nacional de Seguridad)

- Informar sobre el estado de la seguridad (Véase CCN-STIC 815 Métricas e Indicadores en el Esquema Nacional de Seguridad y CCN-STIC 824 Informe del Estado de Seguridad)

Preguntas habituales sobre el ENS

La seguridad deberá comprometer a todos los miembros de la organización. La política de seguridad (PSI) deberá identificar unos claros responsables de velar por su cumplimiento y ser conocida por todos los miembros de la organización administrativa.

Guía CCN-STIC sobre Políticas de Seguridad

Se pueden consultar las Políticas de Seguridad de la información en el listado del PAe

PSIs de ministerios:

- Ministerio de Agricultura, Alimentación y Medio Ambiente

- Ministerio de Asuntos Exteriores y de Cooperación

- Ministerio de Cultura y Deporte

- Ministerio de Defensa

- Ministerio de Empleo y Seguridad Social

- Ministerio de Fomento

- Ministerio de Hacienda y Administraciones Públicas

- Ministerio de Industria, Turismo y Comercio

- Ministerio de Interior

- Ministerio de Justicia

- Ministerio de Política Territorial y Administración Pública

- Ministerio de Presidencia

- Ministerio de Sanidad, Servicios Sociales e Igualdad

PSIs de organismos públicos de la AGE:

- AEAT (Agencia Estatal de Administración Tributaria)

- Comisión Nacional de los Mercados y la Competencia (CNMC)

- IGAE - Secretaría de Estado de Presupuestos y Gastos y de la Intervención General de la Administración del Estado

- Red.es

- Seguridad Social

PSIs de Comunidades Autónomas y sus organismos:

- Aragón: Departamento de Agricultura, Ganadería y Medio Ambiente, Instituto de Investigación Sanitaria

- Madrid: Consejería de Sanidad

- Andalucía: Junta de Andalucía.Modificación de 2017

- La Rioja: Comunidad Autónoma de La Rioja

PSIs de entidades locales:

- CCN-STIC-801 Responsabilidades y Funciones

El inventario de activos conforma el primer elemento de la cadena en un sistema de gestión de la seguridad de un sistema. Un inventario de activos se define como una lista de todos aquellos recursos (físicos, software, documentos, servicios, personas, instalaciones, etc.) que tengan valor para la organización y necesiten por tanto ser protegidos de potenciales riesgos. Dicho de otra manera, si no sabes qué tienes que proteger ¿cómo vas a protegerlo?

Inventario de activos según INCIBE

¿Qué herramientas te pueden ayudar con el inventario de activos?

- Identity and systems management tools

- Endpoint security management software

- Vulnerability scanning tools

- Passive and active network monitoring solutions

- Cloud orchestration technologies

CCN-STIC-803 ENS. Valoración de los sistemas

La Declaración de Aplicabilidad, en el ámbito del ENS, es el documento en el que se formaliza la relación de medidas de seguridad que resultan de aplicación al sistema de información de que se trate, conforme a su categoría, y que se encuentran recogidas en el Anexo II del RD 3/2010, que lo regula.

Las medidas de seguridad referenciadas en el Anexo II podrán ser reemplazadas por otras medidas compensatorias siempre y cuando se justifique documentalmente que protegen igual o mejor el riesgo sobre los activos (Anexo I) y se satisfacen los principios básicos y los requisitos mínimos previstos en los capítulos II y III del Real Decreto 3/2010.

Como parte integral de la Declaración de Aplicabilidad, se indicará de forma detallada la correspondencia entre las medidas compensatorias implementadas y las medidas del Anexo II que compensan siendo objeto de aprobación formal por parte del responsable de seguridad.

Referencias:

- CCN-CERT BP/14 - Declaración de Aplicabilidad en el ENS(Perfil de Cumplimiento).

Cada organización que desarrolle e implante sistemas para el tratamiento de la información y las comunicaciones realizará su propia gestión de riesgos.

Esta gestión se realizará por medio del análisis y tratamiento de los riesgos a los que está expuesto el sistema. Las medidas adoptadas para mitigar o suprimir los riesgos deberán estar justificadas y, en todo caso, existirá una proporcionalidad entre ellas y los riesgos.

Referencias:

- Magerit v3 Metodología para el análisis y gestión de riesgos.

- PILAR Conjunto de soluciones del CCN para la realización del análisis de riesgos.

Guías CCN-STIC:

- ENS. Normas de seguridad

- ENS. Apéndice I. NG 00 Utilización de recursos y sistemas

- ENS. Apéndice II. NP 10 Normas de acceso a Internet

- ENS. Apéndice III. NP 20 Normas de acceso al correo Electrónico (E-Mail)

- ENS. Apéndice IV. NP 30 Normas para trabajar fuera de las instalaciones del organismo

- ENS. Apéndice V. NP 40 Normas de creación y uso de contraseñas

- ENS. Apéndice VI. NP 50 Acuerdo de confidencialidad para terceros

- ENS. Apéndice VII. NP 60 Modelo de contenido de buenas prácticas para terceros

- ENS. Apéndice VIII. NP 70 Normativa de uso de redes sociales

Todo el personal relacionado con la información y los sistemas deberá ser formado e informado de sus deberes y obligaciones en materia de seguridad. Sus actuaciones deben ser supervisadas para verificar que se siguen los procedimientos establecidos.

El personal relacionado con la información y los sistemas, ejercitará y aplicará los principios de seguridad en el desempeño de su cometido.

El significado y alcance del uso seguro del sistema se concretará y plasmará en unas normas de seguridad.

::: tip Cada usuario que acceda a la información del sistema debe estar identificado de forma única :::

Pendiente de desarrollar

Referencias:

En la adquisición de productos de seguridad de las TIC que vayan a ser empleados por las AAPP se utilizarán, de forma proporcionada a la categoría del sistema y nivel de seguridad determinados, aquellos que tengan certificada la funcionalidad de seguridad relacionada con el objeto de su adquisición, salvo en aquellos casos en que las exigencias de proporcionalidad en cuanto a los riesgos asumidos no lo justifiquen a juicio del responsable de Seguridad. Ver Catálogo CCN-STIC

Pendiente de desarrollar.

Referencias interesantes:

- Obligaciones de los prestadores de servicios a las entidades públicas

- Guía para la contratación de productos y servicios de seguridad en entornos hospitalarios. ENISA

- CCN-STIC-802 ENS. Guía de auditoría.

- CCN-STIC-808 Verificación del cumplimiento del ENS

- ISO/IEC 27018:2019 Protección de datos personales en la nube

- ISO/IEC 27701:2019 Gestión de la información de privacidad

- ISO/IEC 29184:2020 Aviso de privacidad online y consentimiento

- ISO/IEC 27102:2019 Gestión de seguridad de la información – Guía para ciberseguros

- ISO/IEC 19086-4:2019 SLA Cloud computing–Componentes de seguridad y protección de datos personales

- ISO 22301:2019 Continuidad del negocio

Framework for Improving Critical Infrastructure Cybersecurity

Presentación

NIST SP 800-37 Risk Management Framework Rev 2

Extraido de Center For Internet Security, con licencia Creative Commons Attribution-Non-Commercial-No Derivatives 4.0 International Public License.

PDF CIS Security Controls v7.1 Excel CIS Security Controls v7.1

Administración activa (inventario, seguimiento y corrección) de todos los dispositivos de hardware en la red para que solo los dispositivos autorizados tengan acceso, y aquellos dispositivos que no estén autorizados ni gestionados, sean localizados y se les impide el acceso.

Administración activa (inventariar, rastrear y corregir) de todo el software en la red para que solo el software autorizado está instalado y puede ejecutarse, y que todo el software no autorizado y no administrado, sea localizado y se impide su instalación o ejecución.

Obtener, evaluar y tomar acciones continuamente sobre nueva información para identificar vulnerabilidades, remediar y minimizar la ventana de oportunidad para los atacantes.

Los procesos y herramientas utilizados para rastrear / controlar / prevenir / corregir el uso, asignación y configuración de privilegios administrativos en equipos, redes y aplicaciones.

5. Configuración segura de hardware y software en dispositivos móviles, equipos portátiles, puestos de trabajo y servidores

Establecer, implementar y administrar activamente (realizar un seguimiento, informar y corregir) la configuración de seguridad de dispositivos móviles, portátiles, servidores y puestos de trabajo con una configuración rigurosa de gestión y control de cambios, para evitar que los atacantes exploten servicios y entornos vulnerables.

Recopilar, administrar y analizar los registros de auditoría de eventos que podrían ayudar a detectar, comprender o recuperarse de un ataque.

Minimizar la superficie de ataque y las oportunidades para que los atacantes manipulen el comportamiento humano, a través de su interacción con navegadores web y sistemas de correo electrónico

Controlar la instalación, propagación y ejecución de código malicioso en varios puntos de la organización, mientras se optimiza el uso de la automatización para permitir una actualización rápida de los datos de defensa, recolección y acción correctiva.

Gestionar (rastrear / controlar / corregir) el uso operativo continuo de puertos, protocolos y servicios.

Los procesos y herramientas utilizados para respaldar adecuadamente la información crítica con una metodología probada. para la recuperación oportuna de la misma.

Establecer, implementar y administrar activamente (rastrear, informar, corregir) la configuración de seguridad de Dispositivos de infraestructura de red que utilizan una gestión rigurosa de configuración y control de cambios, para evitar que los atacantes exploten servicios y configuraciones vulnerables.

Detectar / prevenir / corregir el flujo de información que se transfiere a través de redes de diferente nivel de confianza con un enfoque en datos puedan ser dañinos para la seguridad.

Los procesos y herramientas utilizados para prevenir la filtración de datos, mitigar los efectos de la filtración de datos, y garantizar la privacidad e integridad de la información confidencial.

Los procesos y herramientas utilizados para rastrear / controlar / prevenir / corregir el acceso seguro a activos críticos (por ejemplo, información, recursos, sistemas) de acuerdo con la determinación formal de qué personas, que equipos y qué aplicaciones tienen la necesidad y el derecho de acceder a estos activos críticos basado en una clasificación aprobada.

Los procesos y herramientas utilizados para rastrear / controlar / prevenir / corregir el uso seguro del área local inalámbrica redes (WLAN), puntos de acceso y sistemas de clientes inalámbricos.

Administrar activamente el ciclo de vida de las cuentas de aplicaciones y sistemas - su creación, uso, inactividad, eliminación - con el fin de minimizar las oportunidades de que los atacantes los aprovechen.

Para todos los roles funcionales en la organización (priorizando aquellos de misión crítica para el negocio y su seguridad), identificar los conocimientos, habilidades y habilidades específicos necesarios para apoyar la defensa de la organización; desarrollar y ejecutar un plan integrado para evaluar, identificar brechas y remediar a través de programas de políticas, planificación organizacional, capacitación y concienciación, en materia de seguridad.

Gestionar el ciclo de vida de seguridad de todo el software desarrollado y adquirido internamente para prevenir, detectar y corregir las debilidades de seguridad.

Proteger la información de la organización, así como su reputación, desarrollando e implementando una infraestructura de respuesta a incidentes (por ejemplo, planes, roles definidos, capacitación, comunicaciones, supervisión de la gestión) para descubrir rápidamente un ataque y luego contener eficazmente el daño, erradicar la presencia del atacante y restaurar la integridad de la red y sistemas.

Poner a prueba la solidez general de la defensa de una organización (la tecnología, los procesos y las personas) simulando los objetivos y acciones de un atacante.

- AuditScripts Critical Security Control Executive Assessment Tool

- CIS Critical Security Control v7.1 Assessment Tool

- AuditScripts Critical Security Controls Master Mapping

- 2011. A Small Business No Budget Implementation of the SANS 20 Security Controls

https://www.securecontrolsframework.com/

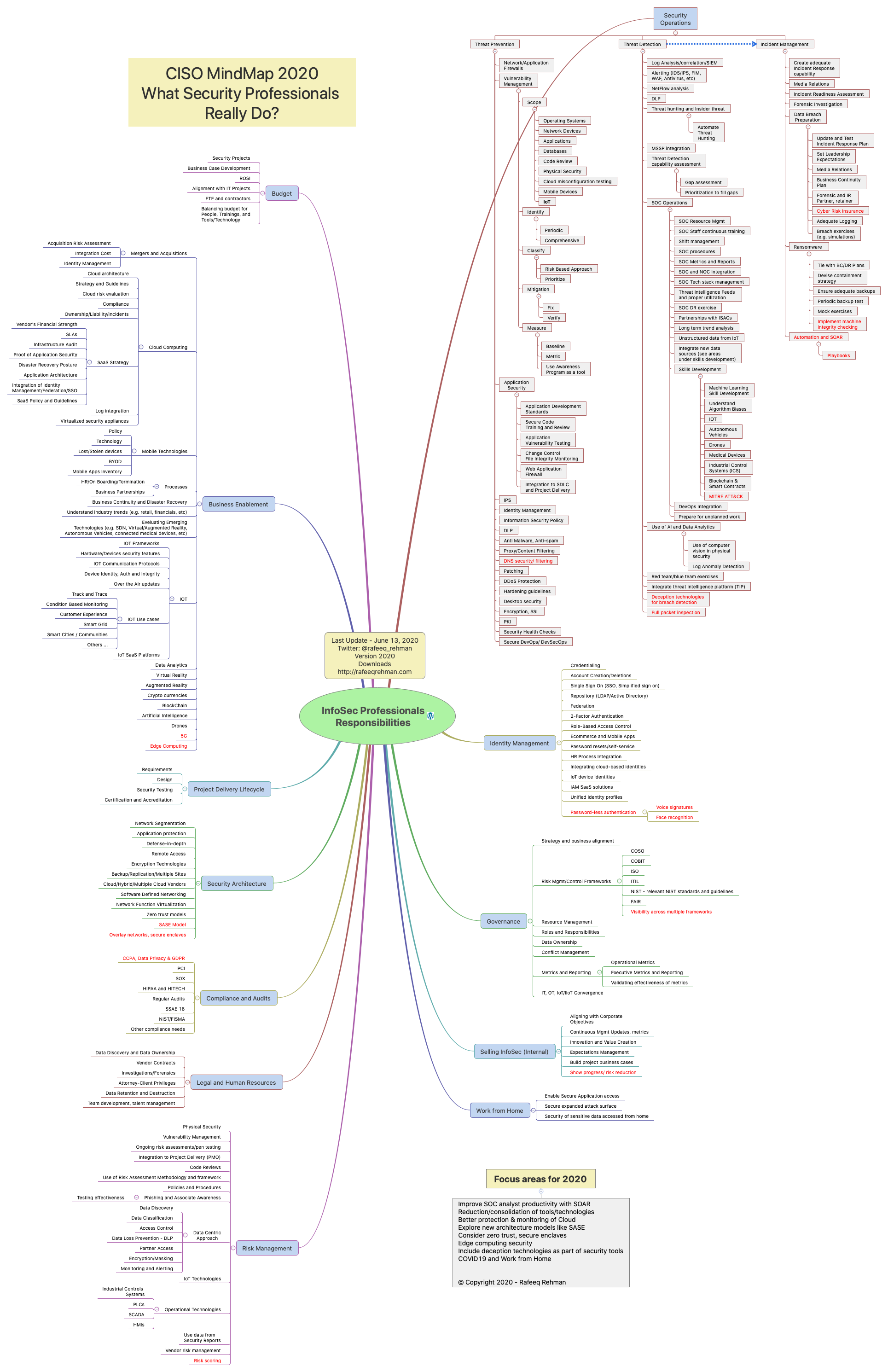

CISO Mind Map by RAFEEQ REHMANPDF